Exemplos de como uma violação de dados pode custar anos ao seu negócio

Na era digital, os dados são a força vital das empresas. Ele alimenta as operações, a tomada de decisões e as interações com os clientes. Mas há um ponto fraco nesse cenário centrado em dados. É a ameaça persistente de violações de dados.

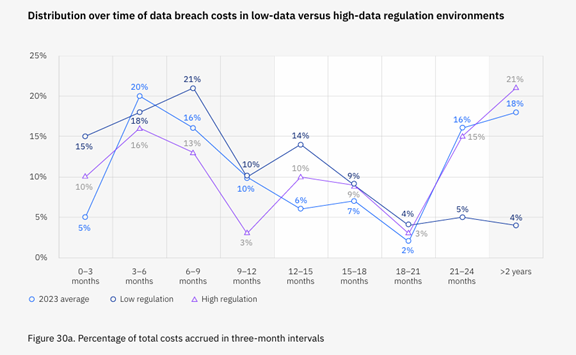

As repercussões de uma violação de dados vão muito além das consequências imediatas. Eles costumam assombrar as empresas durante anos. Apenas 51% dos custos de violação de dados ocorrem no primeiro ano de um incidente. Os outros 49% acontecem no segundo ano e além.

Veremos as consequências a longo prazo de uma violação de dados. Além de examinar um exemplo do mundo real. Você verá como uma única violação pode ter implicações duradouras. Aqueles que impactam a reputação, as finanças e a posição regulatória de uma empresa.

Os custos invisíveis de uma violação de dados

Introdução à Primeira American Title Insurance Co. Caso

A violação de segurança cibernética de 2019 na First American serve como uma ilustração nítida. Isso nos lembra das consequências de longo alcance de uma violação de dados. Neste caso, o Departamento de Serviços Financeiros de Nova Iorque (NYDFS) impôs uma multa de 1 milhão de dólares. Sites de segurança cibernética anunciaram a multa no outono de 2023. A multa da empresa foi por não proteger informações confidenciais do consumidor.

A violação expôs mais de 880 milhões de documentos. Esses arquivos continham dados pessoais e financeiros. A violação representou uma violação significativa dos padrões de proteção de dados.

Este é um exemplo de como os custos podem surgir muito depois de uma violação inicial. Aqui estão algumas outras maneiras pelas quais os incidentes de segurança podem assombrar as empresas por anos.

Impactos persistentes de uma violação de dados

Repercussões Financeiras

O custo financeiro de uma violação de dados é significativo. Os custos imediatos incluem coisas como:

- Detecção de violação

- Contenção

- Notificação do cliente

Além disso, as empresas enfrentam despesas de longo prazo. Estas estão relacionadas a batalhas legais, multas regulatórias e reparações. As penalidades regulatórias são apenas uma faceta das repercussões financeiras. Outros incluem potenciais ações legais de indivíduos afetados. Bem como ações judiciais coletivas que aumentam a pressão monetária.

Danos à reputação

O impacto na reputação de uma empresa é sem dúvida a consequência mais duradoura. Os clientes perdem a confiança na capacidade da empresa de proteger suas informações confidenciais. Essa perda de confiança pode resultar em um declínio na retenção de clientes. Bem como dificuldades de aquisição e danos duradouros à imagem da marca.

Reconstruir uma reputação manchada leva tempo. Também são necessários esforços concertados. Estas podem envolver campanhas de relações públicas e medidas de segurança reforçadas. Estas ações ajudam a garantir às partes interessadas um compromisso renovado com a proteção de dados.

Escrutínio Regulatório

Os órgãos reguladores responsabilizam cada vez mais as empresas pela proteção dos dados dos consumidores. Uma violação de dados desencadeia um escrutínio regulatório. Isso pode levar a multas e requisitos de conformidade contínuos.

As autoridades reguladoras adotam uma postura rigorosa em relação à segurança dos dados. Bem como em empresas que não cumprem os padrões de segurança cibernética. As consequências incluem penalidades financeiras. Bem como maior supervisão e melhorias de segurança obrigatórias.

Interrupção Operacional

As consequências de uma violação de dados interrompem as operações comerciais normais. As empresas devem realizar esforços de remediação e implementar medidas de segurança reforçadas. Estas podem desviar recursos das principais funções empresariais.

A empresa sente o impacto em todos os departamentos, afetando a produtividade e a eficiência. O efeito cascata da interrupção operacional pode prolongar-se por anos. Isso impede o crescimento e prejudica a capacidade da organização de se adaptar às mudanças do mercado.

Desafios de rotatividade e aquisição de clientes

Uma violação de dados geralmente leva à rotatividade de clientes. As pessoas perdem a confiança na capacidade da empresa de proteger os seus dados. Conquistar novos clientes torna-se um desafio. Os clientes potenciais têm medo de se associar a uma marca que sofreu uma violação. Os efeitos prolongados na aquisição de clientes podem dificultar o crescimento da empresa. Bem como sua competitividade no mercado.

Um conto de advertência para empresas em todos os lugares

As repercussões de uma violação de dados vão muito além do incidente imediato. Eles podem impactar a saúde financeira e a reputação de uma empresa durante anos. Bem como sua posição regulatória.

A frequência e a sofisticação das ameaças cibernéticas continuam a aumentar. As medidas proativas de cibersegurança não são apenas uma necessidade. São um imperativo estratégico para salvaguardar o sucesso das empresas a longo prazo.

O verdadeiro custo de uma violação de dados nem sempre é imediatamente evidente. É uma interação complexa de coisas como:

- Penalidades financeiras

- Danos à reputação

- Consequências regulatórias

- Interrupção operacional

Esses impactos podem persistir por anos. É importante aprender com exemplos do mundo real. Além de focar em medidas robustas de segurança cibernética. Isso ajuda as empresas a mitigar os riscos associados às violações de dados. Além de salvaguardar os seus interesses imediatos e a sua viabilidade a longo prazo.

Precisa de uma avaliação de segurança cibernética para evitar uma violação inesperada?

Há muitas maneiras pelas quais os hackers podem violar uma rede. De endpoints a ferramentas de nuvem, você deve administrar uma segurança rígida. Precisa de alguma ajuda?

Agende hoje mesmo uma avaliação de segurança cibernética. Este é o primeiro passo positivo para compreender e abordar o seu risco. Além de evitar as consequências de uma violação de dados.

Ligue para nós hoje para agendar um bate-papo.

—

Crédito de imagem em destaque

Este artigo foi republicado com permissão da The Technology Press.